Trust Wallet被黑是什么原因? 如何避免Trust Wallet被黑?

2025年12月26日凌晨,Trust Wallet官方发布安全警报,确认浏览器扩展2.68版本存在严重安全漏洞。官方明确要求仍在使用版本的用户立即停用扩展,并通过Chrome Web Store官方页面升级至2.69版本。

链上安全监控机构派盾同步披露,攻击者已通过该漏洞窃取超过600万美元的加密资产。

截至披露时,仍有约280万美元资产停留在黑客控制的钱包中(涵盖Bitcoin / EVM / Solana),另有超过400万美元资产被转入中心化交易平台,随着受害地址持续增加,针对Trust Wallet扩展代码的安全审计迅速展开。

那么Trust Wallet被黑到底是什么原因呢?如何避免Trust Wallet被黑呢?

漏洞溯源:扩展代码被植入高隐蔽后门

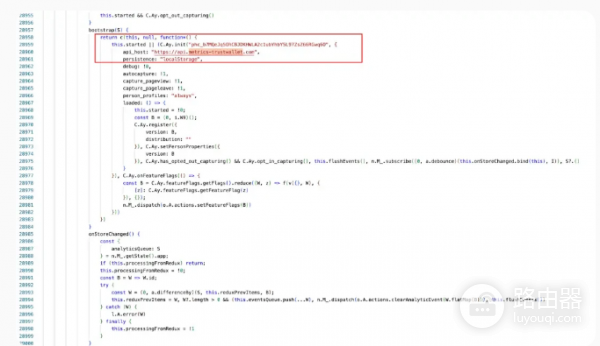

慢雾(SlowMist)安全团队对2.68.0(问题版本)与2.69.0(修复版本)的源代码进行比对后确认,攻击者在2.68.0中植入了一套伪装成正常数据分析逻辑的恶意代码,使官方插件直接变成了隐私窃取工具。

该后门通过引入PostHog相关逻辑,对用户钱包数据进行采集,并将敏感信息发送至攻击者控制的服务器:api.metrics-trustwallet.com

采集范围涵盖极高敏感度信息,包括助记词与私钥相关数据。

攻击时间线复盘

结合代码提交记录与链上行为,慢雾给出了较为清晰的事件时间线:

1、12月08日:攻击者开始前期准备

2、12月22日:携带后门的2.68版本成功上线

3、12月25日:利用假期窗口期,攻击者开始批量转移资产,事件随后曝光

安全人员指出,攻击者对Trust Wallet扩展的整体架构和源码结构非常熟悉,操作具有明显针对性。

恶意代码的具体行为机制

通过对2.67与2.68两个版本进行diff,对方植入的关键逻辑被完整识别:

1、恶意代码会遍历插件内所有钱包实例

2、针对每个钱包发起一次“获取助记词”的内部调用

3、利用用户解锁钱包时输入的password或passkeyPassword解密助记词

4、解密成功后,将助记词写入 errorMessage 字段

5、最终通过HTTPS请求发送至攻击者服务器

相关请求路径指向:https://api.metrics-trustwallet.com

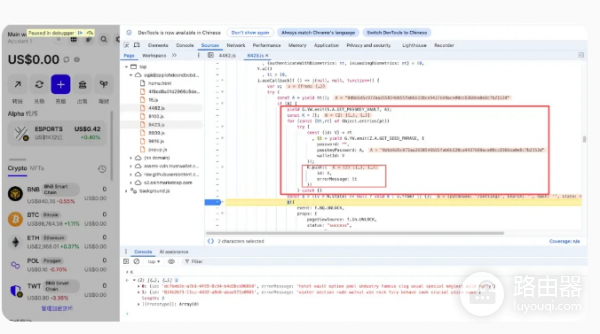

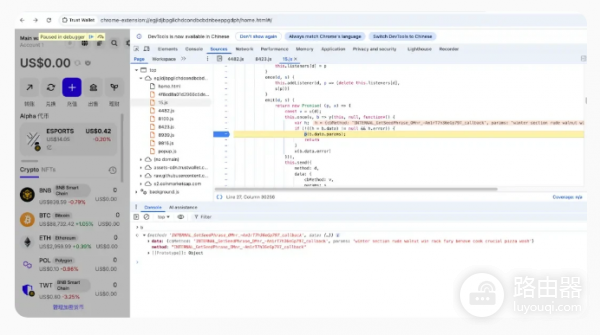

动态分析与流量取证结果

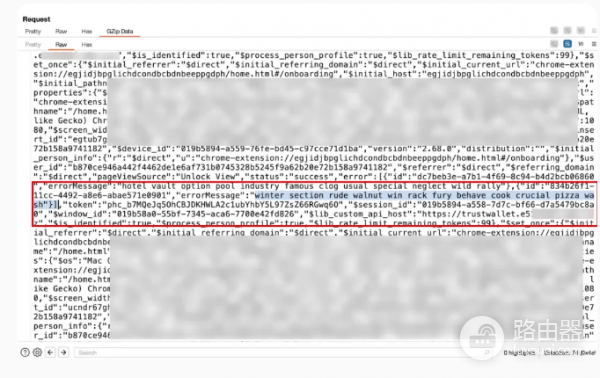

在动态调试过程中可观察到,当用户解锁钱包后,助记词内容被嵌入到Error对象中。

该Error数据来源于 GET_SEED_PHRASE 函数调用,攻击者在正常解锁流程中直接获取解密条件,从而绕过用户感知。

通过BurpSuite抓包验证,助记词以 errorMessage 字段形式出现在请求体内,并被完整发送至恶意服务器,行为与代码分析结果完全吻合。

攻击者基础设施分析

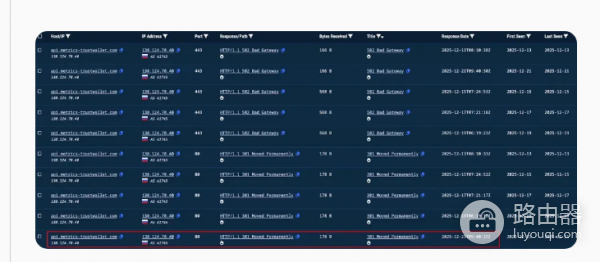

攻击者使用的域名为:metrics-trustwallet.com

域名信息显示

1、注册时间:2025-12-08 02:28:18

2、注册商:NICENIC INTERNATIONAL

首次针对 api.metrics-trustwallet.com 的访问记录出现在12月21日,时间点与后门版本上线高度重合。

被盗资产规模与流向

根据ZachXBT披露的黑客地址统计结果,截至分析时去向如下。

1、Bitcoin:约33 BTC(约300万美元)

2、Ethereum主网及L2:约300万美元

3、Solana:约431美元

资产在被盗后,通过中心化交易所与跨链桥进行多次转移与兑换,显著增加了追踪与冻结难度。

安全结论:高度针对性的供应链级攻击

本次事件并非常见的第三方依赖污染(如恶意npm包),而是应用自身核心代码被直接篡改。

攻击者借助合法的PostHog JS库,将数据分析流量引向恶意服务器,绕过了基础依赖审查。

基于攻击路径与权限级别判断,这更接近一次具备长期潜伏能力的APT攻击行为。

攻击者很可能在12月8日之前,已获取Trust Wallet相关开发设备权限,或掌握了发布、部署层面的关键控制权。

用户风险处置建议

立即行动

1、如果曾安装Trust Wallet浏览器扩展,第一时间断网作为排查前置条件

2、确认是否使用过2.68版本

资产安全处理

1、导出当前钱包的私钥或助记词

2、卸载Trust Wallet浏览器扩展

3、在完成备份后,将资产迁移至全新、可信的钱包环境

该事件再次说明,浏览器插件级钱包一旦遭遇供应链污染,影响范围极大,用户侧的快速响应,往往决定资产是否还能保全。