获取公司主路由器控制权限小记

先说说背景。

博主所在公司是一个广告公司,前不久公司搬迁。为了节约成本,拉了一条50M的联通光纤,至于稳定性之类的博主就不作评论了,上网其实还是很不错的。公司一般大约有80台机器在线,而且公司基本以业务为主,与客户的沟通也都是邮件,所以基本上每天都需要上传下载很多附件。而且销售基本上没有任何的安全意识,经常会被钓鱼邮件命中,电脑上奇怪的中各种木马病毒。公司的设计部门每天都需要下载大量的素材文件,都是那种大型的PSD文件。关键是部门之间并没有合理的网段划分,处于同一网段办公。

这种网络环境就直接导致了经常性的ARP攻击和网络巨卡无比。所以网管就部署了一套流控系统来控制流量和阻止P2P的上传下载。

其实这种做法我还是非常能理解的,毕竟网络带宽有限。但是让博主非常不爽的就是居然禁用了流媒体。你说看视频会影响网速我也就忍了,但是不能听歌博主实在是不能理解。写程序本来是需要一个比较封闭的环境才行,既然公司条件有限,被安排着跟销售跟业务一起办公我也能够理解,大不了戴上耳机音乐开大声一点也可以。可以想象一下,一大帮的销售叽叽喳喳说个不停,电话一会响一会响的,哪还有什么心思写程序,听他们唧唧歪歪聊天得了。

刚开始博主还是坚持每天从家里面下载音乐到mp3里面带去公司听。后面博主搬家,宽带迁移还没有那么快,音乐已经循环听了一个星期了,腻的不行。就琢磨着能不能自己去修改公司路由设置。

说干就干,博主本身办公机器就是kali linux(博主不是干安全的,博主就是一前端狗,只是习惯了Linux而已)。首先我的思路是搞定路由器的web管理最直接。

上神器bettercap嗅探一番,结果动静太大,搞的公司网络太慢,而且并没有获取到有用的信息,弃之。嗅探不行那就另想办法吧。

于是打算扫一扫80端口。于是顺手就打开了masscan,当然了,这里用masscan真的是大材小用。博主一开始是拒绝的,只是因为前几天用masscan扫过虫洞的漏洞,所以顺手就打上了。就是这么顺手的一打,傻逼了。参数--rate直接写了20W

。然后....被封IP了。

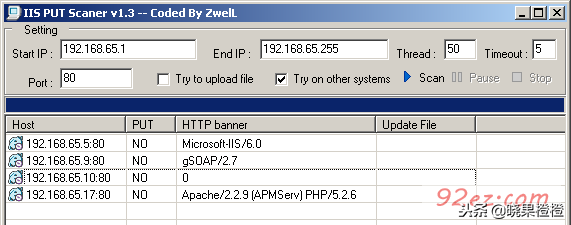

唉,心急吃不了热豆腐啊。没事,公司并没有绑定MAC,换个MAC重新获取了IP地址。为了防止再次被封,博主打开了xp虚拟机,桥接网卡祭出神器iisputscanner。直接扫当前的段,然后扫80端口。不一会儿就扫描到几个开放80的IP

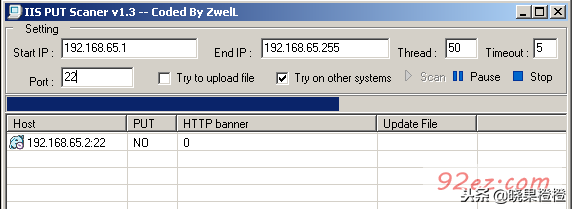

一个个打开,发现并没有路由器的web,郁闷。说时迟那时快,博主头脑中灵光一闪。流控路由一般都会有ssh的远程登录管理,何惧一试。继续扫22端口

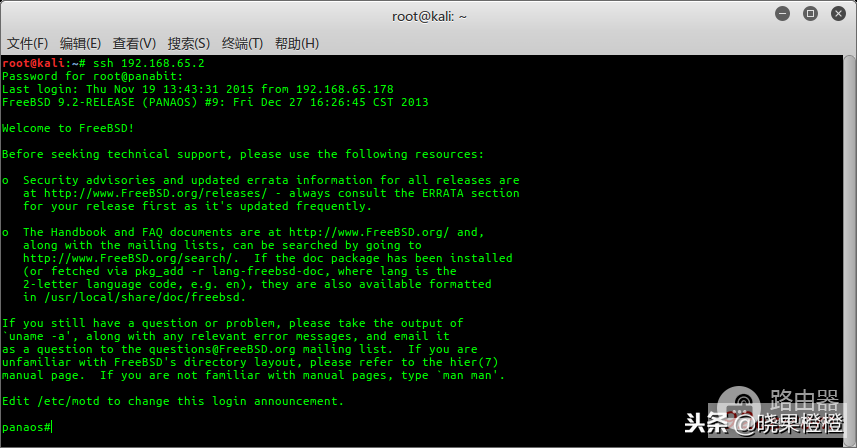

直觉告诉我这就是路由器,窃喜,ssh登录试下root@kali:~# ssh 192.168.65.2 Password for root@panabit:

果然,只需要输入密码就可以了。密码是多少呢?万能的互联网告诉我默认的密码就是panaos。

手起刀落,bingo,直接登录进去了

运气不错。博主顺便找了下panabit这个流控系统的相关资料,发现在ssh登录之后可以直接获取到web管理的密码。哈哈哈,博主大笑三声。顺便说下panabit其实就是一个基于FreeBSD的软件。所以ssh登录进去之后就跟操作Linux一样了。按照网上说的方法,直接获取web管理密码。

密码存在的位置是:

/usr/panabit/admin/.htpasswd (BSD8.0)

/usr/system/admin/.htpasswd (BSD9.2)

直接cat就可以

panaos#cat /usr/system/admin/.htpasswd admin:hackedbykali guest:guest pppoeman:panabit panaos#

拿到密码之后就可以直接web管理了。

现在问题来了,web在哪呢?刚刚发现路由器的IP是192.168.65.2,web应该也是这个地址才对。诡异的是刚刚扫描80的时候并没有扫描到这个IP。

不管了,试一下直接访问192.168.65.2的80。发现无法访问。怪了。

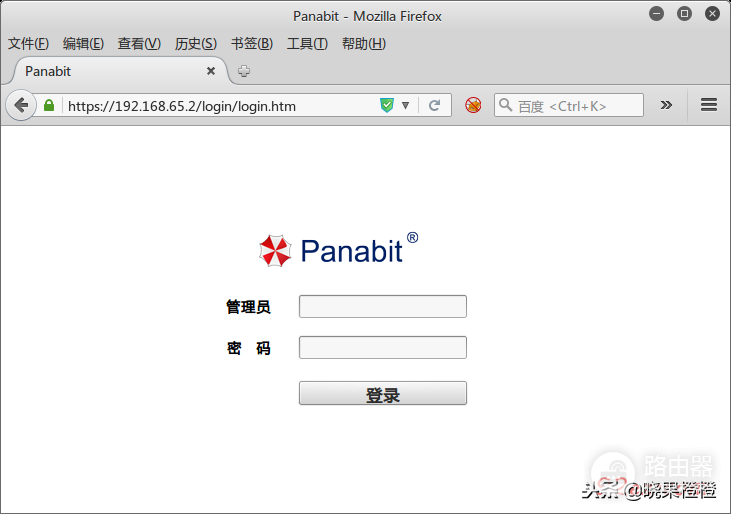

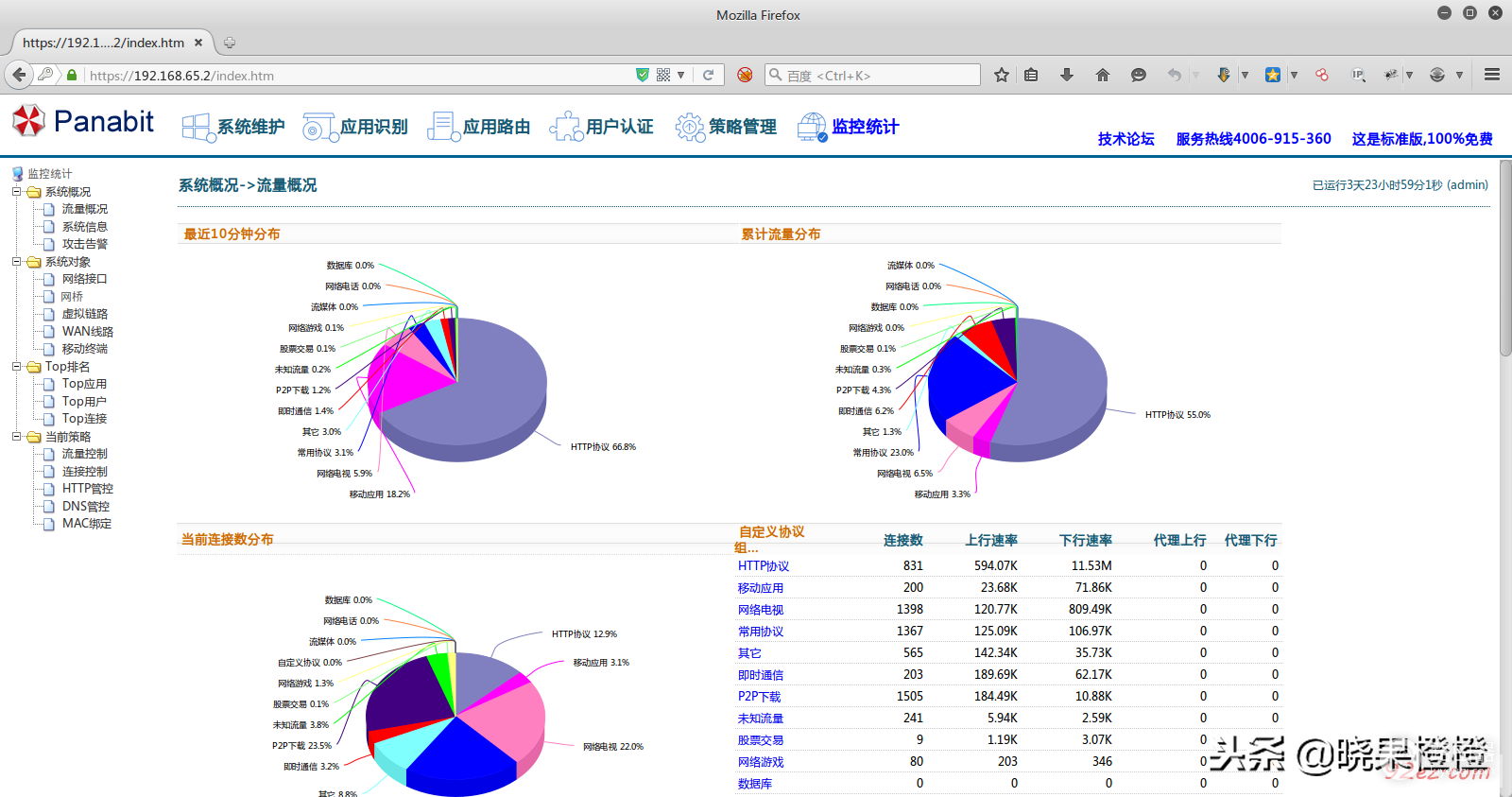

这时候,博主忽然想起来在查找panabit资料的时候有提到这个是需要用https,于是https上去果然可行。看下web界面

好的,用上面获取到的用户名和密码直接登录上去,关了流媒体的限制

当然,为了方便获取最新的密码,博主直接在ssh上加了一个免密登录,深藏功与名。