Mozi 物联网僵尸网络针对网件、华为和中兴网络网关

据IBM X-Force 发现,威胁领域的一个相对较新的参与者 Mozi 僵尸网络已在物联网 (IoT) 设备中激增。

该恶意软件自 2019 年底以来一直处于活跃状态,并且与 Mirai 及其变体的代码重叠。从 2019 年 10 月到 2020 年 6 月,墨子占观察到的物联网网络流量的近 90%。

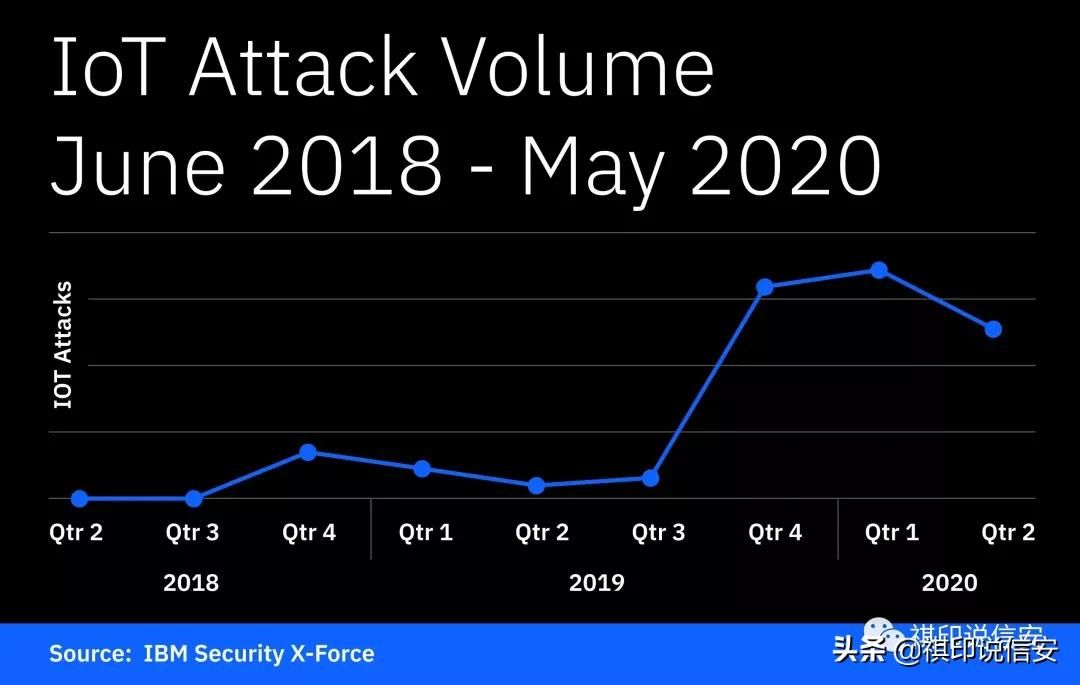

这一惊人的收购伴随着整体物联网僵尸网络活动的大幅增加,表明Mozi并没有将竞争对手从市场上移除。相反,充斥了市场,使其他变体的活动相形见绌。总体而言,从 2019 年 10 月攻击开始显着增加到 2020 年 6 月,组合物联网攻击实例比前两年的组合物联网攻击实例高出 400%。

最新发现,Mozi 是一种以物联网设备为目标的点对点 (P2P) 僵尸网络,获得了新功能,使其能够在 Netgear、华为和中兴通讯制造的网络网关上实现持久性。

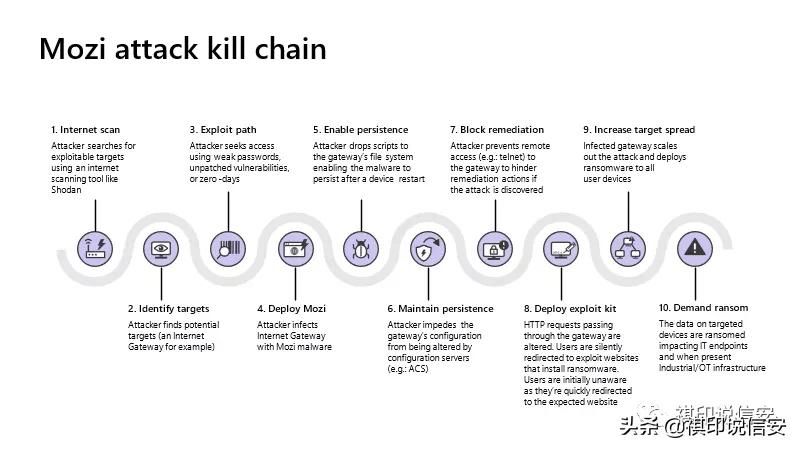

微软安全威胁情报中心和物联网 Azure Defender 第 52 部分的研究人员在一篇技术文章中表示,网络网关对于攻击者来说是一个特别多汁诱人的目标,是企业网络初始接入点的理想选择。通过感染路由器,可以执行中间人 (MITM) 攻击——通过 HTTP 劫持和 DNS 欺骗——来危害端点并部署勒索软件或在 OT 设施中引发安全事故。

Netlab 360 于 2019 年 12 月首次记录,Mozi 有感染路由器和数字录像机的历史,组装成物联网僵尸网络,可能会被滥用以发起分布式拒绝服务 (DDoS) 攻击、数据泄露、和有效载荷执行。僵尸网络是从几个已知恶意软件家族的源代码演变而来的,例如 Gafgyt、Mirai 和 IoT Reaper。

Mozi 通过采用弱和默认的远程访问密码,以及通过未修补漏洞,,与的IoT的恶意软件使用BitTorrent的状分布式哈希表来记录在僵尸网络的联系信息的其他节点中,相同的文件共享 P2P 客户端使用的机制。受感染的设备会侦听来自控制器节点的命令,并尝试感染其他易受攻击的目标。

2020 年 9 月发布的 IBM X-Force 分析指出,从 2019 年 10 月到 2020 年 6 月,Mozi 占观察到的物联网网络流量的近 90%,表明威胁行为者越来越多地利用物联网设备提供的不断扩大的攻击面。在上个月发布的另一项调查中,Elastic 安全情报和分析团队发现,迄今为止,至少有 24 个国家/地区成为攻击目标,其中保加利亚和印度处于领先地位。

现在,微软物联网安全团队的最新研究发现,该恶意软件在重启或其他恶意软件或响应者干扰其操作的任何其他尝试时采取特定行动来增加其生存机会,包括在目标设备上实现持久性和阻止 TCP用于远程访问网关的端口(23、2323、7547、35000、50023 和 58000)。

更重要的是,Mozi 已升级为支持新命令,使恶意软件能够劫持 HTTP 会话并进行 DNS 欺骗,从而将流量重定向到攻击者控制的域。

安全建议:

建议使用网件、华为和中兴路由器的企业和用户使用强密码保护设备,并将设备更新到最新固件版本。将减少僵尸网络利用的攻击面,并防止攻击者进入他们可以使用新发现的持久性和其他漏洞利用技术的位置。