华为路由器防火墙组网命令(企业网络组建实战第二篇之第一章华为防火墙、H3C三层交换机组网)

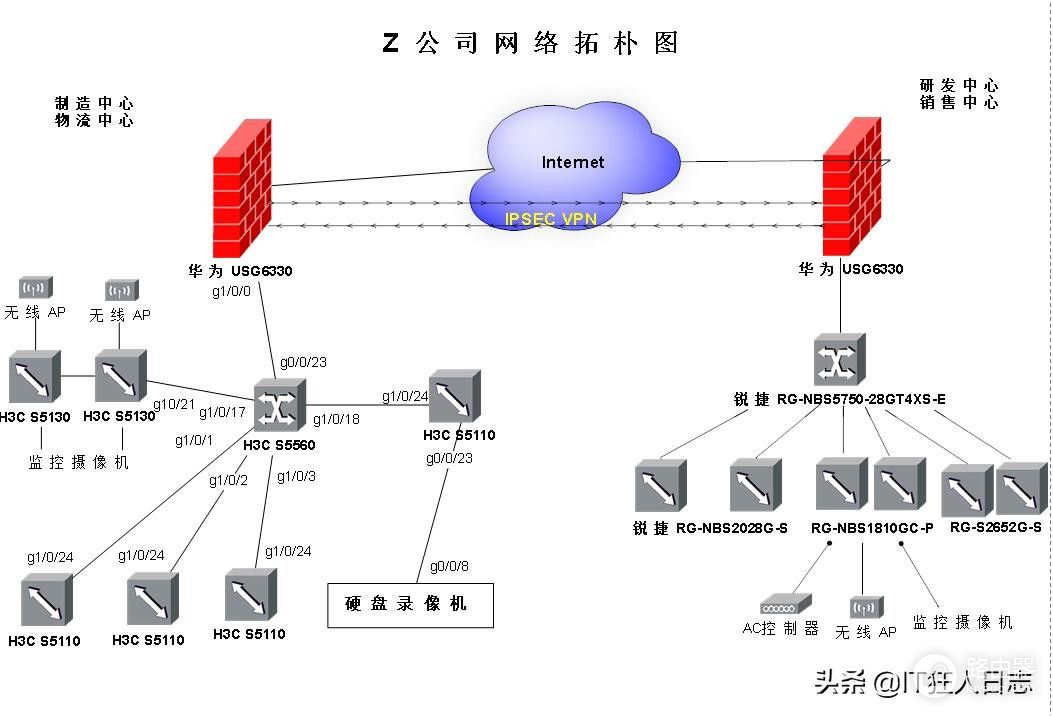

先来看一下Z公司网络拓朴图:制造中心和研发中心不在同一地址,两地将用华为USG6330防火墙以IPSEC VPN的形式连接,以达到两地内网互连的目的

Z公司网络拓朴图

第二篇内容比较多,只能拆分为几章来讲解,今天先来配置制造中心的内网

一、客户诉求:

1、内网划分为3个网段:(1)办公网、(2)生产网、(3)访客网

2、AP发出三个无线信号:(1)office--接入生产网、(2)produce--连接生产网、(3)guest--连接访客网

3、网络访问规则:(1)生产网禁止连接internet;(2)访客网禁止访问整个内网,只能连接internet

二、需求分析及网络规划

1、核心交换机上创建3个VLAN:vlan127--办公网;vlan125--生产网;vlan126--访客网

2、AC控制器及AP接入VLAN127,在AC控制器中配置VLAN,并且不同的SSID绑定到不同的VLAN

3、内网的访问规则,利用核心交换机的ACL来做

4、外网的访问规则,用华为防火墙的策略来实现

三、根据客户诉求及网络规则,先画出现拓朴图,然后按照拓朴图连接相关设备,连接方式:3楼与4楼之间以光纤连接、同一机柜内有光纤跳线连接也有网络跳线连接

4楼主机房机柜

3楼生产车间机柜

四、核心交换机配置

dhcp enable //开启DHCP

dhcp server ip-pool vlan125 //定义DHCP地址池名称

gateway-list 192.168.125.1 //分配网关IP

network 192.168.125.0 mask 255.255.255.0 //声明网络及子网掩码

dns-list 114.114.114.114 //分配DNS服务器

expired day 0 hour 8 //设定所分配IP的有效时限

dhcp server forbidden-ip 192.168.125.1 192.168.125.50 //设置保留的IP地址段

dhcp server forbidden-ip 192.168.125.151 192.168.125.254 //设置保留的IP地址段

interface Vlan-interface125 //进入vlan125配置

ip address 192.168.125.1 255.255.255.0 //配置VLAN125的IP地址

dhcp server apply ip-pool vlan125 //为VLAN125指定IP地址池

另外两个网段,配置方法相同,保留的IP段根据需要调整

interface GigabitEthernet1/0/23 //进入GigabitEthernet1/0/23端口配置

port link-mode route //配置此接口为路由模式(三层模式),因为此接口上联华为防火墙

ip address 192.168.124.254 255.255.252.0 //配置此接口的IP地址

连接电脑或者非网管交换机的端口,只要执行以下命令,划入相应的VLAN

interface GigabitEthernet1/0/1 //进入端口配置

port link-mode bridge //配置此接口为桥接模式(二层模式)

port access vlan 127 //设置端口属于vlan127

需要让不同VLAN经过的端口按照以下命令配置:

interface GigabitEthernet1/0/17 //进入端口配置

port link-mode bridge //配置此接口为桥接模式(二层模式)

port link-type trunk //配置此接口trunk模式

port trunk permit vlan all //允许所有VLAN通过

配置默认路由,这步很关键,不然内网所有电脑不能上外网了

ip route-static 0.0.0.0 0 192.168.124.1 //192.168.124.1是华为防火墙LAN口IP

设置两个网段不能互访的ACL

acl number 3003

rule 1 deny ip source 192.168.127.0 0.0.0.255 destination 192.168.126.0 0.0.0.255

rule 2 deny ip source 192.168.126.0 0.0.0.255 destination 192.168.127.0 0.0.0.255

ACL建立之后,还要在相关VLAN应用一下

interface Vlan-interface126

packet-filter 3003 inbound

五、其他交换机的配置,根据要求,参照核心交换机进行配置即可;

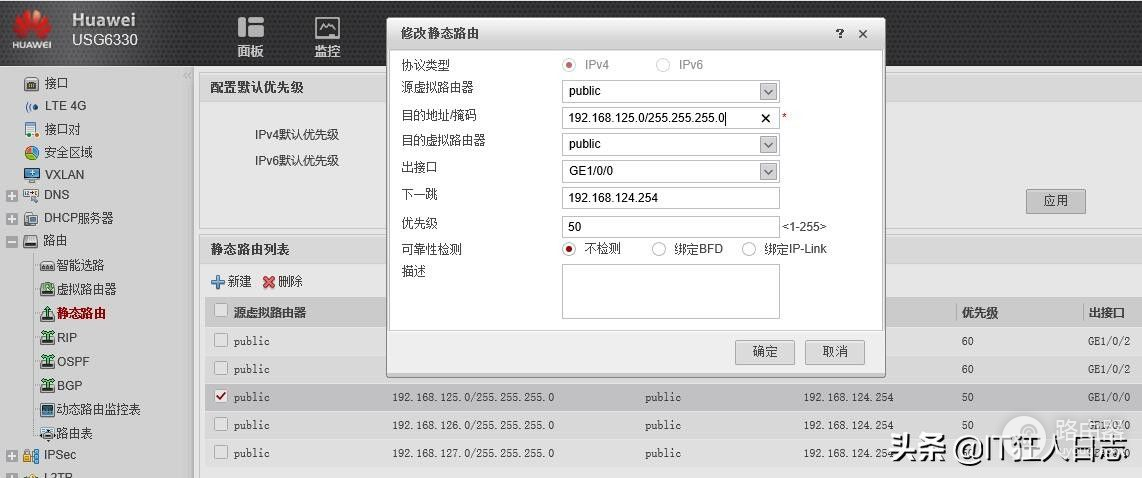

六、防火墙配置:在华为防火墙WEB管理界面,配置三条静态路由,才能使每个VLAN都能够与防火墙通讯,从而达到上网的目的

华为防火墙配置三条静态路由

第一章先到这里,明天第二章是AC控制器和无线AP的配置,第三章是防火墙NAT策略及安全策略的讲解,感兴趣的朋友请点击一下关注,欢迎讨论,共同学习