勒索病毒层出不穷(勒索病毒真的无解么)

今天晖姑娘又要老生常谈了

没错,还是勒索病毒!

此次的病毒叫 DeadBolt

它会对暴露在外网的 NAS 进行攻击

目前已经有不少 NAS 用户中招了

他们这些年来的照片、视频、文件都被加密

并被要求支付 0.03 个比特币才有机会解锁

虽然群晖到现在为止

还没有接到用户关于此类问题的回报

但是,防范于未然总是对的

大家不妨检查一下下面 9 步

看看工程师们精心设计的安全防线

你有没有支棱起来

01 保持 DSM 更新

这点真的很重要!!!

其实很多勒索病毒

都是利用系统安全漏洞

实施攻击

群晖定期发布 DSM 系统更新

除了优化功能和性能外

还会解决一些产品安全漏洞

不仅如此

当发生安全漏洞时

群晖产品安全事件响应团队(PSIRT)

会在 8 小时内进行评估和调查

并在接下来的 15 小时内发布补丁

以防止零日攻击的潜在损害

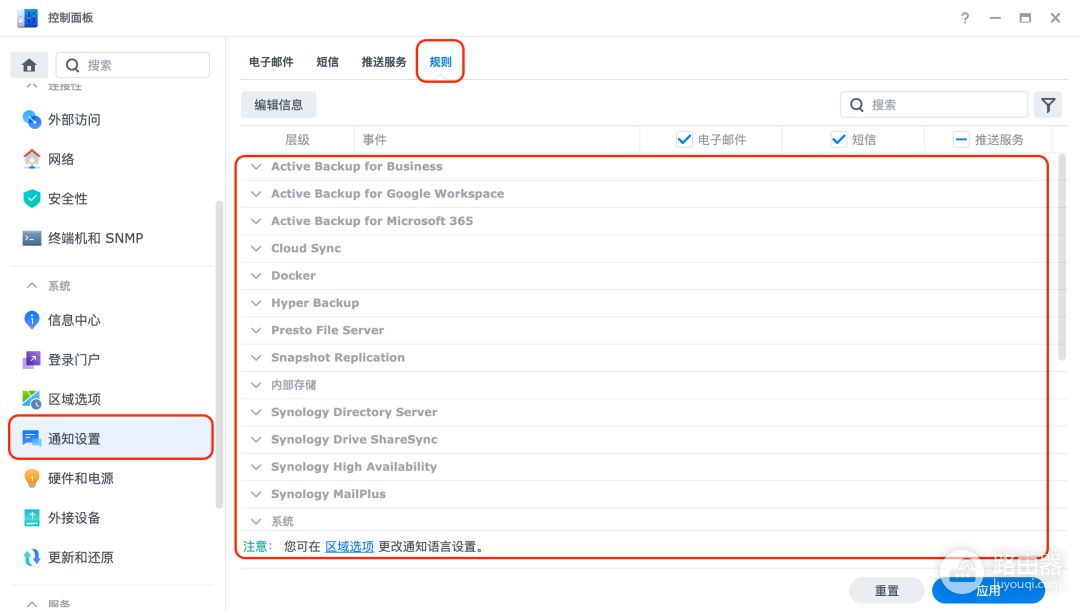

所以在【控制面板】中打开

【自动安装修复重大安全性问题和漏洞的重要更新】

可以让你远离那些过往漏洞

保障数据安全

02 规范管理员帐户

一些网络病毒会主动攻击

系统中默认的 admin

也就是管理员帐户

以获取系统的最高授权

从而可以攻击所有终端和文件

在 DSM 7.0 中

我们已经默认停用了 admin 帐户

而在设置或使用 7.0 以下版本系统时

也要尽量避免使用 admin 等通用名称

例如:administrator、root等

晖姑娘比较推荐的做法是

在 NAS 中禁用默认 admin 帐户后

再自定义创建一个具有管理员权限的帐户

并设置高强度的唯一密码

最好不要和其他系统或平台通用

在日常使用中,除了进行系统设置外

一些文件的存取或使用套件

也可以创建专门非管理员的帐户

并仅授予所需要的权限

这样即使外泄或被攻破

影响范围也会比较小

03 密码安全

密码作为登入 NAS 的重要凭证

需要尽量设置的复杂化

建议密码包含大小写字母、数字和特殊符号

并尽量不要和其他系统、平台通用

最好不要给具有相同权限的帐户

设置同一个密码

因为如果当某个帐户被盗

其他帐户也会被轻松控制

管理员在设置帐户时

可以自定义密码策略

以规范所有用户设定密码的强度

如果强密码不方便记忆和输入

也可以通过 Secure SignIn

进行无密码登录

如果需要更周全的保障

还能在其中设置双重验证

更好地保护 NAS 安全

详细的设置流程晖姑娘之前已经做过教程了

大家可以点击下方链接直达哦~

晖姑娘还建议大家

在使用 NAS 时创建一个 Synology Account

这样也可以以邮件的形式及时收到

安全信息以及最新的功能和产品资讯

05 运行安全顾问

不过有些同学可能没有时间

实时关注 NAS 的安全状况

这时候【安全顾问】就很方便啦

它可以依据你制定的计划

定时扫描 NAS 系统、帐户、网络等安全情况

并且通过扫描结果

安全顾问还会提供建议的操作

例如:是否不小心打开 SSH 服务

是否发生任何异常登录活动等

06 设置基本 DSM 安全功能

这一块的小设置比较多

晖姑娘挨个细说

▶IP 自动封锁

网络攻击最基本的就是恶意登录

在密码强度低的情况下

很有可能会被恶意攻破密码

所以通过设定登录次数和时间限制

来封锁恶意尝试登录的 IP

同时还可以导入 IP 黑白名单

来规范访问

▶启用帐户保护

除了设置 IP 黑白名单

还可以选择依据客户端来设置帐户保护

添加信任或是屏蔽不受信任的客户端

▶自定义防火墙规则

通过启用防火墙

根据自定义规则

在被保护的内网和外网间

构建保护屏障

你可以自行决定

是否允许或拒绝通过特定IP地址

访问特定的网络端口

以此避免受到恶意攻击

07 更改默认端口

通过更改 DSM 的默认

HTTP(5000)和HTTPS(5001)端口

可以阻止一些有针对性的常见威胁

而如果定期使用终端机来登录 NAS

也可以更改默认的 SSH(22)端口

08 不使用时禁用 SSH/Telnet

结合上一点

如果是定期需要使用 SSH/Telnet 服务

请在不用时进行关闭

由于默认情况下启用了 root 访问

并且 SSH/Telnet 仅支持以管理员帐户登录

因此黑客可能会强行破解管理员密码

来获得对系统的未授权访问

如果需要始终提供终端服务

建议设置一个强密码

并更改默认的SSH(22)端口号

以提高安全性

09 提升自身防范意识

其实这点不算是 NAS 中的设置了

但是晖姑娘还是要提醒一下各位同学

毕竟使用者也是 NAS 安全的重要一环

不要点击不明邮件中的链接

或在电脑上安装未知来源的软件

很多勒索病毒都是通过这个形式

在感染电脑后,以电脑为跳板

再感染 NAS 中的文件或攻击 NAS 系统

同理,也不要在 NAS 中随意安装

安全性未知的第三方套件

这样也能避免不少安全风险

做完以上 9 点

相信你的 NAS 安全等级又上了一个台阶

在面对勒索病毒时也能更安稳