入侵检测与防护概述(入侵检测与防护概述教案)

小编:小蝶

更新时间:2022-08-20

入侵检测与防护的技术主要有两种:

- 入侵检测系统(IntrusionDetectionSystem, IDS):注重的是网络安全状况的监管,通过监视网络或系统资源,寻找违反安全策略的行为或攻击迹象,并发出报警。因此绝大多数IDS系统都是被动的。

- 入侵防护系统(IntrusionPreventionSystem, IPS):倾向于提供主动防护,注重对入侵行为的控制,其设计宗旨是预先对入侵活动和攻击性网络流量进行拦截,避免其造成损失。

入侵检测概述

入侵包括

- 尝试性闯入

- 伪装攻击

- 安全控制系统渗透、泄露、

- 拒绝服务

- 恶意使用

从入侵造成的严重程度看,入侵可以分为:

- 拒绝服务的攻击,入侵者并没有获得系统的访问权,而是利用一 些拒绝服务的攻击程序,引起网络挂起或重新启动;

- 入侵者只获得系统访问权限,即获得了普通级别的系统账号和口令并登录主机,不做破坏性的工作;

- 入侵者进入系统后,毁坏改变数据;

- 入侵得到部分或整个系统的控制权:修改系统账户、 口令、修改日志、安装后门、木马等。

- 入侵检测是网络安全态势感知的关键核心技术

- 入侵检测通过收集操作系统,系统程序,应用程序,网络包等信息,发现系统中违背安全策略或危及系统统安全的行为。具有入侵检测功能的系统称为入侵检测系统,简称为IDS ( intrusion detection system )

入侵的来源可分为外部入侵者(未授权的用户)和内部入侵者(逾越了合法访问权限的授权用户)。

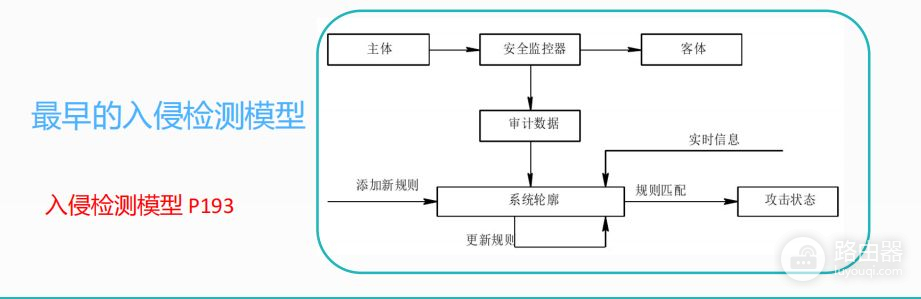

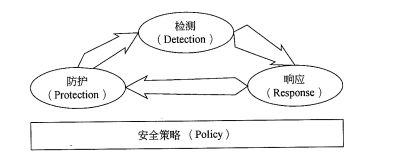

入侵检测的基本模型是PDR模型,其思想是防护时间大于检测时间和响应时间。

针对静态的系统安全模型提出了“动态安全模型(P2DR)”。

P2DR模型包含4个主要部分:

- Policy (安全策略)

- Protection (防护)

- Detection (检测)

- Response (响应)

入侵检测的作用

直接目的不是阻止入侵事件的发生,而是通过检测技术来发现系统中企图或已经违背安全策略的行为。

- 发现受保护系统中的入侵行为或异常行为。

- 检验安全保护措施的有效性。

- 分析受保护系统所面临的威胁。

- 有利于阻止安全事件扩大,及时报警触发网络安全应急响应。

- 可以为网络安全策略的制定提供重要指导。

- 报警信息可用作网络犯罪取证。

入侵检测系统的主要功能

- 监视并分析用户和系统的活动,查找非法用户和合法用户的越权操作;

- 检测系统配置的正确性和安全漏洞,并提示管理员修补漏洞;

- 对用户的非正常活动进行统计分析,发现入侵行为的规律;

- 检查系统程序和数据的一致性与正确性,如计算和比较文件系统的校验和;

- 能够实时对检测到的入侵行为作出反应;

- 操作系统的审计跟踪管理。

入侵检测系统的必需要素:

- 目标系统里需要保护的资源。例如:网络服务,用户账号,系统核心等;

- 标记和这些资源相关的“正常”的和“合法”的行为的模型;

- 比较已经建立的模型和收集到的行为之.间差别的技术。那些和“正常"行为不同的行为则认为是“入侵”。

入侵检测与防护的技术

- 基于误用的入侵检测技术

- 基于异常的入侵检测技术

- 其他技术(基于规范的检测方法; 基于生物免疫的检测方法;基于攻击诱骗的检测方法;基于入侵报警的关联检测方法; 基于沙箱动态分析的检测方法;基于大数据分析的检测方法)

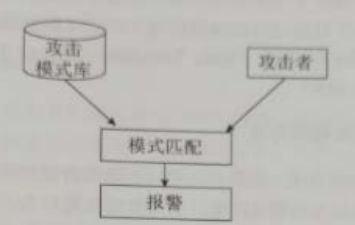

基于误用的入侵检测技术

误用入侵检测是指利用已知系统和应用软件的弱点攻击模式来检测入侵。

- 误用入侵检测通常称为基于特征的入侵检测方法,是指根据已知的入侵模式检测入侵行为。

- 攻击者常常利用系统和应用软件中的漏洞技术进行攻击,而这些基于漏洞的攻击方法具有某种特征模式。

- 误用入侵检测依赖于攻击模式库

基于误用的入侵检测技术分类

- 基于条件概率的误用检测方法

- 基于状态迁移的误用检测方法

- 基于键盘监控的误用检测方法(别名、不能够检测恶意程序的自动攻击)

- 基于规则的误用检测方法 ( Snort )

误用检测的优点和缺点

优点:

- 误用检测具有很强的可分割性、独立性,可缩小模式数据库规模

- 具有很强的针对性,对已知的入侵方法检测效率很高

- 有能力提供模糊入侵检测引擎

缺点:

- 可测量性和性能都与模式数据库的大小及体系结构有关

- 可扩展性差

- 通常不具备自学习能力,对新攻击的检测分析必须补充模式数据库

- 攻击行为难以模式化

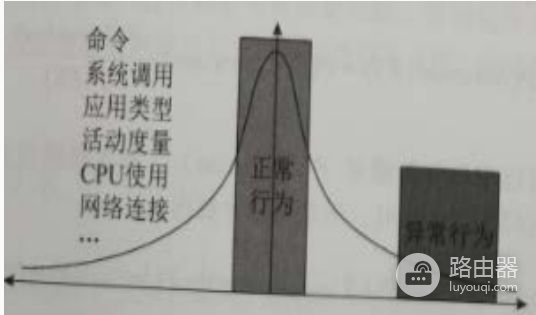

基于异常的入侵检测技术

异常入侵检测指能够根据异常行为和使用计算机资源情况检测出来的入侵。

异常检测方法是指通过计算机或网络资源统计分析,建立系统正常行为的“轨迹”,定义一组系统正常情况的数值,然后将系统运行时的数值与所定义的“正常”情况相比较,得出是否有被攻击的迹象

注意四类行为

- 行为是入侵行为,但不表现异常;

- 行为不是入侵行为,却表现异常;

- 行为既不是入侵行为,也不表现异常:

- 行为是入侵行为,且表现异常。

基于异常的入侵检测技术分类

- 基于统计的异常检测方法

- 基于模式预测的异常检测方法

- 基于文本分类的异常检测方法

- 基于贝叶斯推理的异常检测方法

异常检测的优点和缺点

优点:

- 符合数据的异常变化理论,适合事物的发展规律

- 检查算法比较普适化,对变量的跟踪不需要大量的内存

- 有能力检测与响应某些新的攻击

缺点:

- 数据假设可能不合理,加权算法在统计意义上可能不准确

- 对突发性正常事件容易引起误判断

- 对长期、稳定的攻击方法的灵敏度低

学习参考资料:

信息安全工程师教程(第二版)

建群网培信息安全工程师系列视频教程

信息安全工程师5天修炼